Transferts de Données en Péril

Transferts de Données en Péril : L’Énième Tempête sur le Data Privacy Framework UE-États-Unis

Introduction

L’Union européenne est confrontée à une nouvelle vague de turbulences dans le domaine sensible de la protection des données personnelles. Après les invalidations successives du Safe Harbor en 2015 et du Privacy Shield en 2020 par la Cour de justice de l’Union européenne (CJUE), le Data Privacy Framework (DPF) fraîchement adopté est déjà menacé. Cette invalidation attendue du Data Privacy Framework UE-États-Unis soulève des préoccupations majeures pour les entreprises européennes qui dépendent des services de sociétés américaines. Quelles sont les implications de cette situation ? Comment les entreprises peuvent-elles anticiper et gérer les risques associés ? Plongeons au cœur de cette problématique complexe et stratégique.

Le Data Privacy Framework : Un Pont Fragile Entre Deux Rives

Le Data Privacy Framework, adopté en juillet 2023, avait pour ambition de rétablir la confiance dans les transferts de données transatlantiques, ébranlée par les invalidations précédentes. Il visait à renforcer les protections pour les citoyens européens et à répondre aux exigences strictes du RGPD. Pour ce faire, les États-Unis ont introduit de nouvelles mesures, telles que la création d’un tribunal indépendant pour examiner les plaintes concernant la surveillance américaine et des engagements à limiter la collecte de données aux strictes nécessités de sécurité nationale.

Cependant, malgré ces avancées, le DPF est perçu par beaucoup comme un pont fragile susceptible de s’effondrer sous le poids des critiques. Les organisations de défense de la vie privée pointent du doigt les insuffisances du cadre américain en matière de surveillance. Elles estiment que les modifications apportées ne suffisent pas à garantir un niveau de protection équivalent à celui de l’UE. Max Schrems, figure emblématique des batailles juridiques précédentes, a déjà exprimé son scepticisme et envisage de contester le DPF devant la CJUE.

De surcroît, la législation américaine, notamment le FISA et l’Executive Order 12333, permet toujours aux agences de renseignement de collecter massivement des données, y compris celles des citoyens européens. Cette réalité juridique aux États-Unis alimente les craintes que le DPF ne soit qu’un pansement sur une plaie profonde, incapable de résister à un examen juridique approfondi par la CJUE.

Incertaines et Exposées : Les Entreprises Européennes Face aux Risques Juridiques

L’invalidation possible du DPF place les entreprises européennes dans une position précaire. Celles qui utilisent des services de sociétés américaines, qu’il s’agisse de solutions cloud comme AWS ou Microsoft Azure, de services marketing tels que Google Analytics, ou encore d’outils de productivité comme Office 365, sont directement concernées. En cas d’invalidation, ces entreprises pourraient se retrouver en violation du RGPD, avec des risques de sanctions qui peuvent atteindre 4 % du chiffre d’affaires annuel mondial.

Au-delà des sanctions financières, il y a un risque réputationnel non négligeable. La confiance des clients est un capital intangible précieux, et toute atteinte à la protection des données peut entraîner une perte de crédibilité et de parts de marché. Les entreprises doivent donc naviguer avec prudence pour éviter de tomber dans les écueils juridiques.

De plus, l’incertitude juridique entrave la planification stratégique. Les entreprises sont confrontées à des décisions difficiles : doivent-elles investir dans la localisation des données en Europe ? Faut-il changer de fournisseurs ou renégocier les contrats pour inclure des garanties supplémentaires ? Ces questions complexes nécessitent une analyse approfondie et une adaptation rapide aux évolutions réglementaires.

Jeu d’Influences : Quand les Pressions Américaines S’Intensifient

Parallèlement, les États-Unis intensifient leurs efforts pour influencer les réglementations européennes. Les grandes entreprises technologiques américaines, soutenues par l’administration, exercent des pressions pour assouplir les lois européennes jugées trop strictes. Le Digital Markets Act (DMA), le Digital Services Act (DSA) et l’AI Act sont au cœur des préoccupations, car ils imposent des obligations et des restrictions significatives aux plateformes numériques.

Cette offensive américaine vise à défendre les intérêts économiques des géants de la technologie, mais elle est perçue par l’Europe comme une ingérence dans sa souveraineté réglementaire. Les tensions s’accroissent, et les négociations deviennent de plus en plus complexes. L’UE doit concilier la nécessité de protéger les données de ses citoyens avec les impératifs commerciaux et diplomatiques.

Dans ce contexte, le RGPD reste une cible. Les tentatives pour limiter ses exceptions et le rendre plus favorable aux entreprises américaines sont vues comme une atteinte aux droits fondamentaux. L’Europe doit donc défendre fermement son cadre réglementaire tout en cherchant des moyens de coopération efficaces avec les États-Unis.

Naviguer en Eaux Troubles : Stratégies pour les Entreprises Européennes

Face à ces défis, les entreprises européennes doivent adopter une stratégie proactive pour gérer les risques. Premièrement, il est crucial d’effectuer une évaluation approfondie des flux de données et des dépendances vis-à-vis des fournisseurs américains. Identifier les points critiques permet de prioriser les actions à entreprendre pour se conformer aux réglementations.

Deuxièmement, explorer des alternatives européennes peut être une solution viable. De nombreux fournisseurs locaux offrent des services compétitifs qui répondent aux normes strictes du RGPD. En optant pour des solutions européennes, les entreprises peuvent réduire les risques liés aux transferts de données hors UE et renforcer leur conformité.

Troisièmement, renforcer les mesures de sécurité et de protection des données est indispensable. Cela inclut la mise en place de politiques internes robustes, la formation du personnel aux bonnes pratiques et l’adoption de technologies de pointe pour sécuriser les données sensibles.

Enfin, rester informé des évolutions légales et maintenir un dialogue ouvert avec les autorités de protection des données est essentiel. Les entreprises peuvent ainsi anticiper les changements et adapter rapidement leurs stratégies pour rester en conformité.

L’Aube d’une Autonomie Numérique : Saisir l’Opportunité de l’Innovation

Cette période d’incertitude peut être perçue non seulement comme un défi, mais aussi comme une opportunité pour l’Europe de renforcer son autonomie numérique. En investissant dans l’innovation technologique locale, l’UE peut réduire sa dépendance aux fournisseurs étrangers et promouvoir des solutions respectueuses de la vie privée.

Des initiatives telles que le cloud européen Gaia-X témoignent de cette volonté de construire une infrastructure numérique souveraine. En encourageant la collaboration entre les acteurs européens, l’UE peut stimuler la compétitivité de ses entreprises et offrir des alternatives fiables aux services américains.

De plus, en capitalisant sur le RGPD comme un atout compétitif, les entreprises européennes peuvent se positionner comme des leaders de la protection des données. Cette approche éthique répond à une demande croissante des consommateurs pour des services transparents et respectueux de leur vie privée.

Conclusion

En conclusion, l’invalidation attendue du Data Privacy Framework UE-États-Unis représente un défi majeur pour les entreprises européennes, mais aussi une occasion unique de repenser leurs stratégies de gestion des données. En adoptant une approche proactive, en renforçant la conformité et en investissant dans l’innovation locale, elles peuvent non seulement atténuer les risques, mais aussi se positionner à l’avant-garde d’un nouveau paradigme numérique. Il est impératif que les entreprises, les gouvernements et les citoyens unissent leurs efforts pour bâtir un écosystème digital sûr, éthique et durable.

En octobre 2020, la BCE (Banque centrale Européenne) a publié un rapport sur l’euro numérique, visant à consulter les parties prenantes et le grand public sur son projet de monnaie numérique, dans le but de répondre à la forte réticence des régulateurs financiers quant au développement des cryptomonnaies.

En octobre 2020, la BCE (Banque centrale Européenne) a publié un rapport sur l’euro numérique, visant à consulter les parties prenantes et le grand public sur son projet de monnaie numérique, dans le but de répondre à la forte réticence des régulateurs financiers quant au développement des cryptomonnaies.

Cet archivage intervient lorsque la donnée n’est plus utile pour poursuivre le but pour lequel elle avait été recueillie, mais qu’entre-

Cet archivage intervient lorsque la donnée n’est plus utile pour poursuivre le but pour lequel elle avait été recueillie, mais qu’entre-

Le 14 février 2023, le Comité européen de la Protection des Données

Le 14 février 2023, le Comité européen de la Protection des Données Le principe de loyauté (art. 5(1)(a) du RGPD) : les responsables de traitement ne doivent pas traiter les données personnelles d’une manière inattendue, préjudiciable, fallacieuse ou discriminatoire pour les personnes concernées.

Le principe de loyauté (art. 5(1)(a) du RGPD) : les responsables de traitement ne doivent pas traiter les données personnelles d’une manière inattendue, préjudiciable, fallacieuse ou discriminatoire pour les personnes concernées.

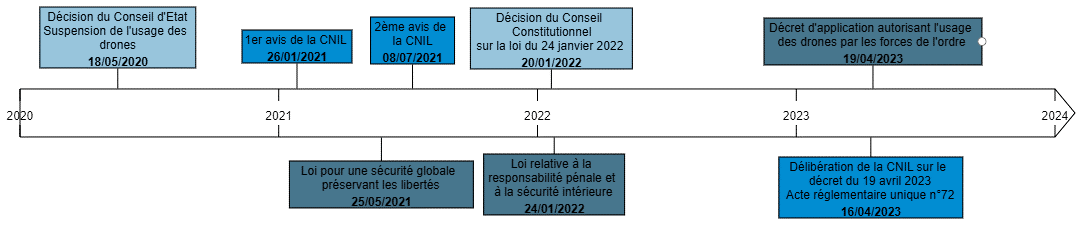

La loi du 25 mai 2021 pour une sécurité globale préservant les libertés, récemment modifiée par la loi du 24 janvier 2022 relative à la responsabilité pénale et à la sécurité intérieure, a permis de pallier ce vide juridique. Ces dispositions autorisent désormais certains services de maintien de l’ordre, de secours ou des douanes à recourir sous conditions à des « caméras installées sur des aéronefs, y compris sans personne à bord » – autrement dit des drones

La loi du 25 mai 2021 pour une sécurité globale préservant les libertés, récemment modifiée par la loi du 24 janvier 2022 relative à la responsabilité pénale et à la sécurité intérieure, a permis de pallier ce vide juridique. Ces dispositions autorisent désormais certains services de maintien de l’ordre, de secours ou des douanes à recourir sous conditions à des « caméras installées sur des aéronefs, y compris sans personne à bord » – autrement dit des drones

Déjà avant la promulgation de la loi, le Conseil constitutionnel avait émis plusieurs réserves sur sa constitutionnalité.

Déjà avant la promulgation de la loi, le Conseil constitutionnel avait émis plusieurs réserves sur sa constitutionnalité. Quelles sont en réalité les «circonstances d’intervention» justifiant que les drones puissent continuer à filmer, à titre exceptionnel, alors même que l’intérieur de domiciles privés serait visible ?

Quelles sont en réalité les «circonstances d’intervention» justifiant que les drones puissent continuer à filmer, à titre exceptionnel, alors même que l’intérieur de domiciles privés serait visible ? Un engouement pour les applications récréatives

Un engouement pour les applications récréatives  La CNIL

La CNIL Chez RGPD-Experts, nous considérons que votre conformité est une question sérieuse à examiner attentivement, pour adapter au maximum les mesures applicables en matière de protection des données à la réalité de votre activité. Comme dit le proverbe :

Chez RGPD-Experts, nous considérons que votre conformité est une question sérieuse à examiner attentivement, pour adapter au maximum les mesures applicables en matière de protection des données à la réalité de votre activité. Comme dit le proverbe :  L’institution européenne a ainsi adopté une décision d’adéquation le 28 juin 2021

L’institution européenne a ainsi adopté une décision d’adéquation le 28 juin 2021 Sous l’empire du RGPD, tout responsable de traitement est tenu à un principe « d’accountability ». Il s’agit pour lui non seulement de devoir respecter ses obligations légales en matière de protection des données, mais d’être en mesure de démontrer à chaque instant de sa conformité (art. 5(2) du RGPD).

Sous l’empire du RGPD, tout responsable de traitement est tenu à un principe « d’accountability ». Il s’agit pour lui non seulement de devoir respecter ses obligations légales en matière de protection des données, mais d’être en mesure de démontrer à chaque instant de sa conformité (art. 5(2) du RGPD). Mauvais timing pour une telle annonce

Mauvais timing pour une telle annonce Nous vous rappelons qu’en l’absence de décision d’adéquation, les responsables de traitement soumis au RGPD ne pourront plus transférer de données personnelles vers le Royaume-Uni sans avoir pris des garanties appropriées pour s’assurer de leur sécurité là-bas. L’article 46 du RGPD dresse la «

Nous vous rappelons qu’en l’absence de décision d’adéquation, les responsables de traitement soumis au RGPD ne pourront plus transférer de données personnelles vers le Royaume-Uni sans avoir pris des garanties appropriées pour s’assurer de leur sécurité là-bas. L’article 46 du RGPD dresse la «