Euro numérique

Euro numérique : les recommandations de l’EDPB et l’EDPS

Le Comité Européen de la Protection des Données (En anglais « European Data Protection Board » ou EDPB) et le Contrôleur Européen de la Protection des Données (« European Data Protection Supervisor » ou EDPS) ont publié mercredi 18 octobre 2023 un avis conjoint sur la proposition de règlement relatif à l’euro numérique en cours de création par la Banque Centrale Européenne (BCE). Cet avis conjoint fait suite à la demande de la Commission Européenne.

Leurs recommandations visent à garantir les « normes les plus élevées en matière de protection des données à caractère personnel (DCP) et de la vie privée pour le futur euro numérique en cours de création par la BCE ».

Le sigle français CEPD étant le même pour désigner le Contrôleur et le Comité, nous utiliserons plutôt les abréviations anglaises EDPB et EDPS dans la suite de cet article.

RGPD-Experts vous livre son analyse

Le Comité Européen de la Protection des Données (EDPB) a pour mission d’harmoniser l’application du RGPD au sein des autorités de protection des données européennes, tout en encourageant leur coopération. Le Contrôleur Européen de la Protection des Données (EDPS) quant à lui, surveille la conformité des institutions et organes européens au RGPD.

La distribution imminente de l’euro numérique, en tant que monnaie légale, générera une multitude de traitements de données personnelles par divers acteurs publics et privés. Ces traitements auront inévitablement des répercussions sur la vie privée, les libertés individuelles et les droits des citoyens.

Avant la mise en circulation de l’euro numérique, le Comité et le Contrôleur jouent pleinement leur rôle en émettant des recommandations. L’objectif est de garantir le respect des réglementations en matière de protection des données, des personnes et des libertés individuelles. Les autorités insistent sur le principe de « privacy by design and by default » énoncé à l’article 25 du RGPD [1], exigeant la mise en place de mesures techniques et organisationnelles adéquates et proportionnées. Ces mesures visent à assurer la conformité au RGPD et à garantir la protection des droits des personnes concernées.

Contexte et rétrospective des 3 dernières années

En octobre 2020, la BCE (Banque centrale Européenne) a publié un rapport sur l’euro numérique, visant à consulter les parties prenantes et le grand public sur son projet de monnaie numérique, dans le but de répondre à la forte réticence des régulateurs financiers quant au développement des cryptomonnaies.

En octobre 2020, la BCE (Banque centrale Européenne) a publié un rapport sur l’euro numérique, visant à consulter les parties prenantes et le grand public sur son projet de monnaie numérique, dans le but de répondre à la forte réticence des régulateurs financiers quant au développement des cryptomonnaies.

Le rapport fait part du constat de la BCE du déclin des paiements en espèces au profit des solutions de paiement numériques.

En recontextualisant : l’explosion des paiements numériques a été, sans aucun doute, favorisée par la pandémie de covid-19. Les paiements électroniques s’imposent du fait des confinements successifs dans toute l’Union Européenne (UE), de l’instauration de la « distance sociale » et des « gestes barrières », accompagnée de l’adoption générale du paiement sans contact, de l’essor d’e-commerce, des plateformes de livraison et du « click and collect ». Les banques ont d’ailleurs largement contribué au développement de ce mode de paiement en augmentant les seuils de paiement mais aussi en accélérant le déploiement de solutions de paiements sur mobile.

La valeur du Bitcoin – la cryptomonnaie ayant la plus forte capitalisation – a oscillé entre 4500€ et 57000€, avec de fortes variations à la hausse comme à la baisse entre début 2020 et fin 2022, démontrant une nouvelle fois sa volatilité. C’est un argument clé en main pour les banques centrales qui souhaitent réguler, voire verrouiller l’ensemble du marché.

Plusieurs cryptomonnaies appelées « stable coins », censées répliquer le cours des monnaies fiduciaires (comme le dollar) se sont effondrées en 2022. Terra USD et FTX par exemple, entraînant dans leur chute la ruine de nombreux investisseurs et la fragilité de tout « l’écosystème crypto » : les autres cryptomonnaies, les plateformes d’échange, et les entreprises impliquées.

Les banques centrales bénéficient donc d’un contexte plutôt favorable à l’accélération de la création de leurs propres monnaies numériques – Monnaies Numériques de Banques Centrales (MNBC) – dans lesquelles s’inscrit l’euro numérique de la BCE.

Si la BCE semble avoir une autoroute devant elle, elle devra dans tous les cas respecter les limitations de la collecte, des traitements, et de la conservation des données personnelles. Elle aura droit à différents rappels à la loi par les autorités.

Les résultats de la consultation de la BCE sont publiés en avril 2021. L’EDPB adresse dès le 18 juin 2021 une lettre aux institutions européennes concernant ce projet [2], où il y est déjà question de mise en œuvre du principe de « privacy by design and by default ».

Le 14 juillet 2021, la BCE annonce le lancement de son projet d’euro numérique : une phase pilote de deux ans et un objectif d’une mise en œuvre définitive vers 2024 [3].

L’EDPB adopte le 10 octobre 2022 une déclaration sur le choix de conception d’un euro numérique du point de vue de la vie privée et de la protection des données [4] dans laquelle figurent cinq grandes recommandations :

- Respecter la vie privée et la protection des données dès la conception et par défaut,

- Éviter la validation et le traçage systématiques des transactions,

- Instaurer un seuil de protection de la vie privée, tant hors ligne qu’en ligne,

- Créer un cadre réglementaire spécifique,

- Encourager le débat démocratique public.

L’avis conjoint de l’EDPB et de l’EDPS du 18 octobre 2023 reprend – encore – ces recommandations et les étaye, rappelant ce qui a déjà été mis en œuvre, les risques résiduels, les modifications préconisées et les compléments attendus.

Il convient de rappeler que la BCE est indépendante dans l’exercice de ses pouvoirs et que l’Union Européenne et ses institutions, organes et organismes, doivent respecter cette indépendance conformément à l’article 282 paragraphe 3 du Traité sur le Fonctionnement de l’Union Européenne (TFUE). Il est stipulé à l’article 130 que la BCE ne sollicite et n’accepte pas d’instructions de ces derniers.

L’EDPB et l’EDPS respectent cette autonomie décisionnelle et précisent que la proposition de règlement relatif à l’euro numérique doit fournir des règles claires – soumises à discussion et approbation législatives – sur le traitement des données à caractère personnel. Elle doit aussi garantir le niveau le plus élevé possible de protection des droits des personnes et les libertés fondamentales.

Les choix techniques de la BCE devront respecter la législation de l’Union en matière de protection des données, y compris les exigences de nécessité et de proportionnalité.

Constats et recommandations

L’avis conjoint insiste à plusieurs reprises sur le fait que la confiance du public impose un haut niveau de confidentialité et de respect de la vie privée. L’euro numérique doit exister conjointement au paiement en espèces, et ne pas le remplacer.

Les efforts déployés pour établir les finalités des traitements de données à caractère personnel (DCP) par les différents acteurs impliqués dans l’émission et la distribution de l’euro numérique, et les catégories de DCP concernées sont salués. Toutefois, l’avis souligne le manque de précisions quant aux bases légales appliquées aux traitements, la répartition des responsabilités en fonction des acteurs intervenant dans les traitements et des catégories de données personnelles traitées..

Bien que l’EDPB et l’EDPS se félicitent que la distribution soit effectuée de manière décentralisée, elles attendent que les modalités de distribution soient précisées dans le texte législatif final. Elles restent également sur leur fin quant aux précisions sur la manière dont les données personnelles seront traitées par les Prestataires de Services de Paiement (PSP), ainsi que sur le traitement de données personnelles effectué pour faire respecter les limites de frais éventuellement demandés par les PSP. Seront-ils responsables conjoints des traitements de données à caractère personnel occasionnés ? Seront-ils sous-traitants ?

Concernant l’infrastructure de règlement fournie et gérée par la BCE, la proposition devrait inclure une obligation contraignante qui garantirait la pseudonymisation de toutes les données de transactions vis-à-vis de la BCE et des banques centrales nationales.

Deux modalités d’euro numérique sont proposées : une modalité en ligne et une modalité hors ligne. La proposition de la BCE prévoit l’enregistrement de toutes les transactions en ligne, quel que soit leur montant. L’avis conjoint recommande un niveau élevé de confidentialité pour les paiements numériques en euros hors ligne (comme l’envisage la proposition) mais aussi pour les paiements en ligne de faibles montants. La BCE semble une nouvelle fois tentée par le traçage systématique des transactions, ce qui n’est pas du goût des autorités.

Les dispositions relatives au mécanisme de détection et de prévention de la fraude par les PSP manquent de visibilité : la question se pose sur les tâches qui seront exécutées par la BCE pour superviser cette lutte exercée par les PSP, ni quelles tâches et quels traitements de données afférents seront exécutés par les PSP. L’EDPB et l’EDPS demandent de démontrer la nécessité d’un tel mécanisme et de prévoir des règles claires et précises, régissant sa portée et son application. À défaut, des mesures moins intrusives du point de vue de la protection des données devraient être introduites, accompagnées de garanties appropriées. L’indépendance de la BCE ne l’exonère pas du respect des exigences de nécessité et de proportionnalité, et la lutte contre la fraude ne peut pas servir d’excuse à une surveillance sans limite.

Ils demandent également d’inclure une référence explicite au cadre juridique applicable en matière de cybersécurité dans le préambule de la proposition, du fait des risques auxquels l’euro numérique pourrait être confronté.

L’EDPB et l’EDPS regrettent que la proposition ait écarté l’approche d’une « confidentialité sélective » pour les paiements en ligne de faible montant et recommandent d’étendre le régime spécifique à la modalité hors ligne pour les transactions de faible valeur effectuées en ligne, en établissant un seuil en dessous duquel il n’y aurait pas de traçage des transactions à des fins de Lutte contre le Blanchiment des Capitaux et le Financement du Terrorisme (LCB-FT). Au même titre que pour la lutte contre la fraude, les traitements liés à la LCB-FT doivent être proportionnés et leur nécessité doit être démontrée. Ils ne doivent pas servir d’excuse au traçage systématique ou à la surveillance généralisée.

La lettre de l’EDPB aux institutions européennes du 18 juin 2021 pointait déjà le risque de suivi général des transactions, le risque d’identification excessive des citoyens et le risque pour la sécurité des données de paiement. Le comité préconisait de concevoir l’euro numérique en s’appuyant sur l’utilisation des espèces afin de trouver le juste équilibre entre la vie privée et la protection des données d’une part, et la LCB-FT d’autre part. Tout accès aux transactions par la BCE ou les banques centrales nationales devrait être évité.

Le Comité et le Contrôleur rappellent l’obligation pour tous les responsables de traitements et responsables conjoints de traitements de données personnelles liés à l’euro numérique, de réaliser une Analyse d’Impact relative à la Protection des Données (AIPD) du fait des exigences de l’article 35 du RGPD. La proposition de règlement devrait rappeler l’obligation de protection de la vie privée et des données personnelles dès la conception et par défaut, lors de l’établissement de la conception opérationnelle et des choix technologiques.

L’EDPB et l’EDPS reconnaissent que la proposition prévoit des contraintes spécifiques pour les responsables de traitement et des garanties pour les personnes concernées, comme l’interdiction de conserver des données de transaction hors ligne par les PSP, les banques centrales ou la BCE. Ils saluent également l’obligation pour la BCE de consulter le Contrôleur Européen de la Protection des Données (EDPS) avant l’adoption de mesures, règles et normes détaillées susceptibles d’avoir une incidence sur la protection des données.

D’autres remarques, plus spécifiques figurent également dans l’avis conjoint comme :

- La nécessité de bien définir les « appareils mobiles » et les « dispositifs de stockage locaux »,

- La nécessité d’expliciter la notion de pseudonymisation sous-entendue par les notions « d’identifiant utilisateur » et « d’alias utilisateur »,

- L’importance de définir l’expression « numéro de compte de paiement numérique en euros » pour clarifier les différents types d’identifiants mentionnés dans la proposition,

- Le besoin de clarifier les traitements effectués dans le cadre de la distribution de l’euro numérique à des personnes physiques ou morales qui ne résident pas ou ne sont pas établies dans les États membres.

L’avis conjoint fournit aussi des recommandations très détaillées quant aux spécificités des traitements de DCP liés au couplage d’un compte en euro numérique et d’un compte bancaire traditionnel. Il en est de même quant à l’utilisation de l’euro numérique comme réserve de valeur et comme moyen de paiement, ses caractéristiques techniques, aux opérations de règlement, au mécanisme général de détection et prévention de la fraude, à la cybersécurité et à la résilience opérationnelle, et bien sûr à la LCB-FT.

Si l’avis semble réitérer – en vain – des consignes et recommandations déjà formulées à plusieurs reprises par l’EDPB depuis 2020, l’alignement du Contrôleur Européen de la Protection des Données (EDPS) devrait favoriser la prise en compte de ces mesures. L’intervention du « gendarme européen » rappelle ici à la BCE que le respect du RGPD est une obligation, y compris pour les institutions et organes de l’Union Européenne. Bon gré, mal gré, entendra-t-elle le message ?

Pour plus d’informations, RGPD-Experts vous invite à consulter l‘avis conjoint disponible (en anglais) sur le site du Comité Européen de la Protection des Données[5].

SP

[1] Article 25 du RGPD Protection des données dès la conception et protection des données par défaut : https://www.cnil.fr/fr/reglement-europeen-protection-donnees/chapitre4#Article25

[2]Lettre de l’EDPB aux institutions européennes : https://edpb.europa.eu/system/files/2021-07/edpb_letter_out_2021_0111-digitaleuro-toecb_en_1.pdf

[3] Site internet de la Banque Centrale Européenne : https://www.ecb.europa.eu/press/pr/date/2021/html/ecb.pr210714~d99198ea23.fr.html

[4] Déclaration 04/2022 sur les choix de conception d’un euro numérique du point de vue de la vie privée et de la protection des données : https://edpb.europa.eu/system/files/2023-01/edpb_statement_20221010_digital_euro_fr.pdf

[5] Avis conjoint de l’EDPB et l’EDPS sur la proposition de règlement relatif à l’euro numérique : https://edpb.europa.eu/system/files/2023-10/edpb_edps_jointopinion_022023_digitaleuro_en.pdf

Cet archivage intervient lorsque la donnée n’est plus utile pour poursuivre le but pour lequel elle avait été recueillie, mais qu’entre-

Cet archivage intervient lorsque la donnée n’est plus utile pour poursuivre le but pour lequel elle avait été recueillie, mais qu’entre-

Le 14 février 2023, le Comité européen de la Protection des Données

Le 14 février 2023, le Comité européen de la Protection des Données Le principe de loyauté (art. 5(1)(a) du RGPD) : les responsables de traitement ne doivent pas traiter les données personnelles d’une manière inattendue, préjudiciable, fallacieuse ou discriminatoire pour les personnes concernées.

Le principe de loyauté (art. 5(1)(a) du RGPD) : les responsables de traitement ne doivent pas traiter les données personnelles d’une manière inattendue, préjudiciable, fallacieuse ou discriminatoire pour les personnes concernées. En mars 2022, l’Assurance Maladie annonçait avoir été victime d’une cyberattaque ayant entraîné une violation des informations médicales de plus de 500 000 Français

En mars 2022, l’Assurance Maladie annonçait avoir été victime d’une cyberattaque ayant entraîné une violation des informations médicales de plus de 500 000 Français  ① De tenir un registre des violations de données

① De tenir un registre des violations de données ② De notifier éventuellement la violation…

② De notifier éventuellement la violation… Le responsable de traitement n’est tenu de notifier la violation de données aux personnes concernées que si celle-ci est susceptible d’engendrer un risque élevé pour leurs droits et libertés. Eux aussi ont le droit de savoir que leur

Le responsable de traitement n’est tenu de notifier la violation de données aux personnes concernées que si celle-ci est susceptible d’engendrer un risque élevé pour leurs droits et libertés. Eux aussi ont le droit de savoir que leur  Il convient donc de vous renseigner, selon la nature des activités menées par votre structure, si vous êtes tenu d’alerter d’autres autorités spécifiques que la CNIL de cette violation de données (l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) pour les « opérateurs d’importance vitale » ; les Agences Régionales de Santé (ARS) et du groupement d’intérêt public en charge du développement des systèmes d’information de santé partagés pour les établissements de santé, etc.).

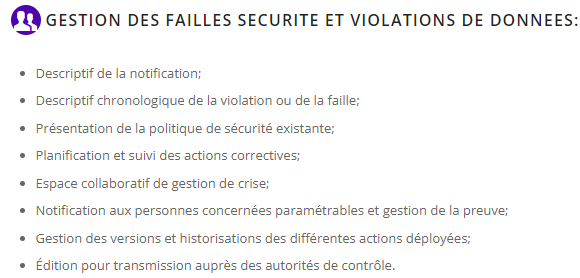

Il convient donc de vous renseigner, selon la nature des activités menées par votre structure, si vous êtes tenu d’alerter d’autres autorités spécifiques que la CNIL de cette violation de données (l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) pour les « opérateurs d’importance vitale » ; les Agences Régionales de Santé (ARS) et du groupement d’intérêt public en charge du développement des systèmes d’information de santé partagés pour les établissements de santé, etc.). Mais surtout, dans notre souci de simplifier chaque jour un peu plus vos actions de conformité, RGPD-Experts a développé Register +, un logiciel de suivi de votre conformité facile d’utilisation et entièrement sécurisé. Cette solution vous permet de centraliser sur une seule et unique plateforme l’ensemble de votre documentation RGPD. Notre outil comprend évidemment un accompagnement à la constitution de votre registre des violations et failles de sécurité, mais pas que !

Mais surtout, dans notre souci de simplifier chaque jour un peu plus vos actions de conformité, RGPD-Experts a développé Register +, un logiciel de suivi de votre conformité facile d’utilisation et entièrement sécurisé. Cette solution vous permet de centraliser sur une seule et unique plateforme l’ensemble de votre documentation RGPD. Notre outil comprend évidemment un accompagnement à la constitution de votre registre des violations et failles de sécurité, mais pas que !

Il y a deux ans, Noyb a déposé une plainte GDPR contre le courtier en données de crédit KSV 1870. L’agence autrichienne d’évaluation du crédit stockait des données non sollicitées de personnes jusqu’alors inconnues qui exerçaient leur droit légal d’accéder à leurs données. Aujourd’hui, l’autorité autrichienne de protection des données (DSB) a publié sa décision sur cette affaire : l’agence d’évaluation du crédit ne peut pas collecter de données par le biais de demandes d’accès à des registres d’état civil.

Il y a deux ans, Noyb a déposé une plainte GDPR contre le courtier en données de crédit KSV 1870. L’agence autrichienne d’évaluation du crédit stockait des données non sollicitées de personnes jusqu’alors inconnues qui exerçaient leur droit légal d’accéder à leurs données. Aujourd’hui, l’autorité autrichienne de protection des données (DSB) a publié sa décision sur cette affaire : l’agence d’évaluation du crédit ne peut pas collecter de données par le biais de demandes d’accès à des registres d’état civil.